【2月前半の脅威まとめ】日本週間脅威レポート

- PIPELINE - Horizon Unit Zero

- 3 日前

- 読了時間: 8分

著者: ユニットゼロ脅威研究チーム

🚪 初期アクセスブローカー(IAB)

当該期間に観測された活動は、日本の金融分野および産業分野を主な標的としていました。

フォーラム上では、侵害済みアクセスの認証情報や脆弱性の販売が主要な出品内容として強調されており、さらなる悪用につながる高価値の侵入ポイントが提示されていました。

当社ユニットゼロ調査チームは、脅威アクター自身の主張内容に基づき、被害の可能性がある対象の特定を行いました。

問題の「日本の銀行」は、大分銀行株式会社である可能性が示唆されています。

2月10日:

匿名のIABが「純資産4,800万米ドル規模の日本の銀行へのアクセス権」を5,000ドルで販売。

広告では、RDP認証情報および悪用されたゼロデイ侵入経路が含まれていると主張(未公表の主要金融機関)。

このアクセスは、諜報活動やランサムウェア攻撃準備を目的とした高価格設定とみられます。

購入者は確認されていませんが、中国系APTとの関連が疑われています。

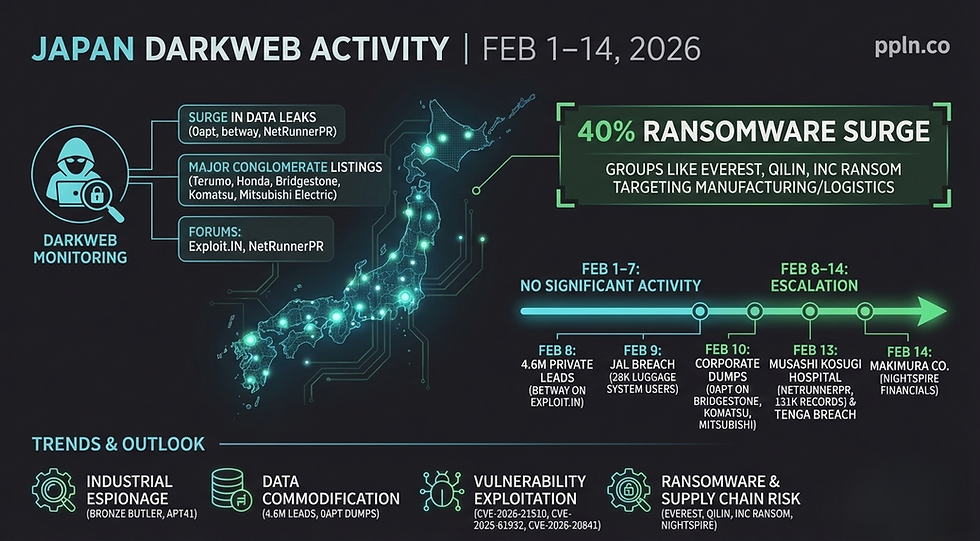

🔍 日本のダークウェブ動向

2026年2月1日~14日の期間、ダークウェブ監視により、日本企業を標的とした出品や違法販売の増加が確認されました。

活動の多くは Exploit.IN フォーラムなどのプラットフォーム経由で行われています。

主な内容は以下のとおりです:

企業データのダンプ販売

個人リード情報の販売

医療情報の漏洩関連投稿

政府機関に関する大規模な情報流出は確認されませんでしたが、主要病院1件の被害が発生しました。

2月中旬に活動が活発化し、「0apt」および脅威アクター「betway」が主導的役割を果たしました。

2月4日:

0aptがフォーラム上にテルモ株式会社を掲載。業務データまたは顧客データが関与した可能性。

2月8日:

ホンダが0aptにより掲載。

別件として betway が Exploit.IN において460万件の日本人個人リードを販売。

このデータは、ファッション・自動車・金融分野の高予算クレジットカードキャンペーンから取得されたとされ、郵送用個人情報やダンプデータが含まれると主張。

2月10日:

ブリヂストン、コマツ、三菱電機がフォーラム上に掲載され、産業データ流出の可能性が示唆。

2月12日:

NetRunnerPR が日本医科大学武蔵小杉病院への侵入を主張。

131,135件の患者記録(氏名、ID、連絡先、個人情報)流出とされる。

2月12日:

Stanley Autenrieth Auction Group が worldleaks により掲載。

オークション関連財務データ漏洩の可能性(日本と間接的関連)。

これらの活動は、企業リスト投稿において0aptが顕著であることから、

産業スパイ活動や商業化を目的とした産業分野への標的化傾向を示しています。

なお、日本固有の新ツール開発や人材募集に関するフォーラム上の議論は限定的でした。

🔒 日本のランサムウェア被害

調査期間中、日本組織に対するランサムウェア被害は小幅に増加しました。

Nightspire、INC Ransom、Everest、Qilin などのグループが、製造業・物流業・産業分野を標的としています。

確認された事例(2026年2月1日~14日):

2月1日:

株式会社シンワ(土木建設)および細脇マイクロングループが Everest による攻撃を受けたと主張。

データ量は非公開ながら、データベースや内部文書を含む42GB流出とされ、業務妨害が示唆。

2月2日:

光栄(KOUEI)が Qilin の犯行声明対象に。合金材料関連データ漏洩の詳細は不明。

2月5日:

INC Ransom が AOTジャパン(物流・貨物)への攻撃を主張。顧客情報と業務情報の侵害が確認された。

2月2日:

Nightspire が C**U*O株式会社への攻撃を主張(推定攻撃日2月5日)。

2月14日:

Nightspire が株式会社マキムラへの攻撃を主張。

1月31日発生とみられ、内部データ・財務情報・顧客リストが対象。

攻撃の多くはサプライチェーンの脆弱性を悪用したもので、

業界レポートでは日本を標的としたランサムウェア攻撃が30%増加したとされています。

被害企業の一部は長期的なシステム停止を報告しており、ベンダーリスクが浮き彫りになっています。

📊 日本におけるデータ侵害

ランサムウェア以外の単独侵害では、医療・航空・小売・物流分野で

15万件以上の個人・企業データが影響を受けました。

主な事例:

2月11日:

日本航空の手荷物配送システム侵害により、28,000人分の利用者データが流出。

不正アクセスは確認されたが、悪用は報告されていません。

2月13日:

テンガにおいて従業員メールボックスが侵害され、顧客名・メールアドレス・通信内容が窃取。

被害は数千件規模と推定。

広範な調査では、

83%の企業がサイバー攻撃・データ侵害を最大のビジネスリスクと認識。

また、多くの回答者がデータ侵害や詐欺により安全性が低下したと感じています。

⚔️ 日本を標的としたAPT活動

国家関与型とみられる活動が活発化。

中国および北朝鮮関連アクターが諜報活動を優先していると分析されています。

主な内容:

Bronze Butler(Tick)が Lanscope のゼロデイ脆弱性を悪用し、日本企業にバックドア設置を継続。

APT-C-60 が SpyGlace マルウェアを用いた諜報活動を展開。

Salt Typhoon など複数APTが重要インフラ・通信分野を標的。

日本政府・法執行機関を狙ったフィッシング攻撃事例も確認。

TTPには以下が含まれます:

ゼロデイ攻撃

ソーシャルエンジニアリング

サプライチェーン侵害

🛡️ 日本に影響する最近の0-day/N-day攻撃

2026年2月に公開・修正された攻撃コード(エクスプロイト)は、重要な業務システムを狙うものが多く、日本の技術系企業やエネルギー関連企業にも影響が及ぶ可能性があります。

■ 2月10日:Microsoft「Patch Tuesday」で59件の脆弱性を修正

Microsoftは月例更新で**59件の脆弱性(CVE)**を修正しました。

この中には、すでに実際の攻撃で悪用されていた6件のゼロデイ脆弱性が含まれています。

主な例:

CVE-2026-21510

Windowsの防御機能を回避できる問題(シェルバイパス)

CVE-2026-21513

Web表示エンジン(MSHTML)の脆弱性

CVE-2026-21514

Word文書を利用した攻撃が可能になる問題

CVE-2026-21519

画面管理機能(デスクトップウィンドウマネージャー)の権限昇格

CVE-2026-21533

リモートデスクトップ機能の権限昇格

CVE-2026-21525

サービス停止(DoS)を引き起こす脆弱性

これらは、不正なリンク・添付ファイル・Office文書を経由した攻撃に利用され、日本国内組織を狙う活動が現在も継続していると確認されています。

📈 推奨対策

主要リスク要因:

AI生成マルウェア

サプライチェーン攻撃

ゼロデイ悪用

グループポリシー悪用

推奨される対応:

迅速なパッチ管理

AIベースの脅威検知

多要素認証の徹底

ゼロトラスト導入

ダークウェブ監視

サプライチェーン監査

攻撃の手法は年々変化していますが、

多くの事例では「基本対策の遅れ」や「関係会社を含めた管理不足」が入口になっています。

自社単体の対策だけでなく、

組織の外側も含めてどこまで把握できているか が、被害の有無を分けるポイントになりつつあります。

今回の動向を、自社の運用状況を見直すきっかけとして活用することが重要です。

🔮 今後の見通し

AIやクラウド領域のゼロデイ悪用により、

ランサムウェアは40%以上増加する可能性が指摘されています。

製造業、重要インフラ、通信分野が引き続き主要標的となる見込みです。

🧭 当社サービス(RiskSensor)で支援できること

今回のような事例は、特別な攻撃というより外部からどう見えていたかに気づけなかったこと が被害拡大のきっかけになるケースが多く見られます。

RiskSensorは、この“見えないリスク”を継続的に可視化するためのサービスです。

■ 主な支援ポイント

① 外部公開資産の把握

インターネット上に露出している機器や設定不備を検出し、攻撃の入口になり得る箇所を早期に把握します。

② ダークウェブ上の情報流通の監視

自社に関連する認証情報や漏えいデータの兆候を継続的に確認し、拡散前の段階で気付ける体制づくりを支援します。

③ 取引先を含めたリスクの可視化

サプライチェーン由来の巻き込まれリスクも含め、自社単体では見えない外部要因を整理します。

④ 対応の優先順位を明確化

技術的な指摘にとどまらず、どこから手を打つべきかを実務判断できる形で提示します。

今回のような動きへの対策は、新しい防御を増やすことよりも、現状を正しく把握し続けること が重要です。

RiskSensorは、その継続的な把握と早期発見を支援します。

✦ さいごに

ここまでお読みいただき、ありがとうございました。

私たちPIPELINE株式会社は、私たちは、サイバーセキュリティと脅威情報(Threat Intelligence)を専門とする専門家集団として、日々、現場でお客様とともに脅威に向き合っています。

「社内に専門チームがあっても、リソースが足りない」「どこから手をつけたら良いか分からない」

「攻撃される前提で現実的に備えたい」

といったご相談は少なくありません。会社の規模に関係なく、守りが弱い部分を狙われやすいというのが今の状況です。

そして、社内だけで抱え込むことで、どうしても見落としが生まれやすくなります。

だからこそ、私たちは理想論ではなく、現場で役立つ方法に絞り、スモールスタートで手軽に始められる形をご提案しています。「できる範囲の一歩」でも、安全性は大きく変わります。

少しでも不安があれば、どうぞお気軽にご相談ください。最短でセキュリティ強化に繋げる方法を共に整えていきましょう。